Technologia informatyczna IT (Information Technology) i technologia operacyjna OT (Operational Technology) istnieją obok siebie w branży przemysłowej czy utilities. Czym one się różnią?

Technologia operacyjna OT

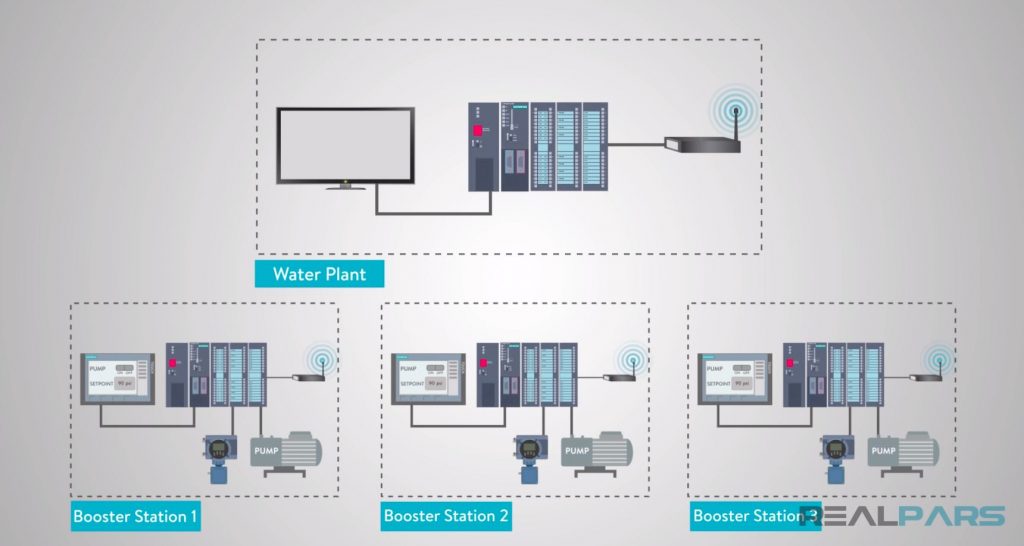

Technologia czy systemy OT (Operational Technology) to wszelkie urządzenia i software (systemy) do zarządzania i monitorowania fizycznych urządzeń jak maszyny produkcyjne, pompy, urządzenia kolejowe, itd. Przykładami OT są systemy SCADA, kontrolery PLC, systemy Andon, czujniki IIoT (Industrial Internet of Things), systemy Embedded, elektroniczny Kanban (eKanban), systemy HMI (Human Machine Interface), itd. OT jest krytyczne z punktu widzenia przedsiębiorstw i ciągłości biznesowej jego procesów wytwórczych.

Technologia informatyczna IT

Technologia informatyczna IT koncentruje się na zapewnieniu sieci komunikacyjnych, dostępu do danych, aplikacji, zapewnia zasoby Data Center i zabezpiecza wszystkie te zasoby z punktu widzenia bezpieczeństwa.

Współpraca pomiędzy IT i OT

Bezpieczeństwo jest jednym ważniejszych obszarów współpracy pomiędzy technologią operacyjną OT a technologią informatyczną IT. To IT zabezpiecza i dostarcza sieci przewodowe LAN, WiFi, sieci niskoprądowe LoRa czy SigFox. To IT zabezpiecza dostęp do tych sieci z internetu. OT jest krytyczne dla ciągłości biznesowej więc bezpieczeństwo w tym obszarze powinno być bardzo istotnym elementem kooperacji.

Kolejny obszar do silnej kooperacji to integracje systemów i wymiana danych (Big Data), często w czasie rzeczywistym. Przemysł 4.0, masowe zastosowanie urządzeń IoT, systemy BI (Business Intelliegence), systemy ERP (Enterprise Resources Management), systemy APS (Advanced Planning System) czy MES (Manufacturing Executing System) wymagają silnej integracji i wymiany danych real time.

Zobacz naszą ofertę doradczą:

Zapraszamy do kontaktu:

pfederowicz@gotechnologies.pl